한발 앞선 사이버 보안: CTI와 선제적 대응 – 비버테일 에디션

- 2025년 3월 5일

- 5분 분량

다온기술이 발견한 최신 위협

다온기술은 북한 위협 행위자를 추적하는 과정에서 Beavertail 악성코드의 지속적인 진화를 확인했습니다. 이번 분석에서는 최근 발견된 샘플을 바탕으로 해당 악성코드의 변화를 심층적으로 살펴보고, 위협 행위자의 전술 변화 가능성을 조명합니다.

✍️ 작성자: 다온기술 Researcher Max Hinze

Executive Summary

본 보고서는 다온기술이 북한 위협 행위자들을 추적하면서 발견한 내용을 다루고 있습니다. 꾸준히 진화하는 Beavertail 악성코드에 대한 심층 분석을 제공하며, 최근 활동과 전술 변화 가능성을 강조합니다. GitHub에서 신규 샘플이 확인되었으며, 페이로드가 전통적이지 않은 파일(예: logo.png)에 내장되어 있어 위협 행위자의 접근 방식이 지속적으로 변화하고 있음을 시사합니다.

주요 발견 사항에는 ‘bhavsar0227’과 ‘TeamSpirit0627’과 같은 활성 GitHub 계정과, 암호화폐 지갑 사용을 나타내는 관련 파일들이 포함되며, 이들 지갑에는 약 $153,611의 잔액이 존재합니다. 또한, QuickNode와 같은 블록체인 인프라 공급업체에 대한 언급은 이들의 운영에 현대 기술이 추가적으로 통합되고 있음을 암시합니다. 페이로드가 203줄의 오류가 많은 코드로 구성되어 있는 등 악성코드가 여전히 개발 중임을 보여주지만, 지난 4개월 동안 주요 업데이트가 없었던 점은 개발 진행 상황에 대해 의문을 제기합니다. 이러한 전환을 식별하고 방어 전략을 강화하기 위해서는 선제적인 사이버 위협 인텔리전스(CTI)가 필수적입니다.

Introduction

이번 보고서는 북한의 Beavertail 악성코드와 관련된 최근 조사 결과를 다룹니다. 조사 결과, GitHub에 신규 샘플이 공개되어 있는 것이 확인되었으며, 이와 함께 공격자와 연관된 여러 암호화폐 주소도 발견되었습니다. 코드에 다수의 오류가 나타나 악성코드가 아직 테스트 단계에 있고, 개발이 활발히 진행 중임을 시사합니다.

이러한 기술적 관찰을 넘어, 지속적인 사이버 위협 인텔리전스는 견고한 보안 태세를 구축하는 데 필수적입니다. CTI는 조직에 신흥 위협과 진화하는 공격자 전술, 기법, 절차에 대한 시의적절한 인사이트를 제공합니다. 보안 체계에 CTI를 통합함으로써 기업은 취약점을 선제적으로 파악하고 잠재적 공격을 예측하며 자원을 보다 효율적으로 배분할 수 있습니다. 이러한 선제적 방어 접근 방식은 사고 대응 능력을 향상시킬 뿐만 아니라, 점점 복잡해지는 위협 환경 속에서 전반적인 회복력을 강화하는 데에도 기여합니다.

Threat Detail

Beavertail은 기본 시스템 정보를 수집한 후, 다음 단계 페이로드인 INVISIBLEFERRET 악성코드를 다운로드하는 JavaScript 기반의 다운로더입니다. INVISIBLEFERRET는 Python으로 작성된 크로스 플랫폼 위협으로, 시스템 핑거프린팅, 명령 및 제어(C2/C&C) 서버 연결 수립, 키로깅, 데이터 유출, 브라우저 자격 증명 탈취, 그리고 원격 액세스 강화를 위한 AnyDesk 클라이언트 설치 등의 기능을 수행합니다.

아래 이미지는 Google Threat Intelligence(GTI)에서 제공한 Beavertail 악성코드의 주요 세부사항을 보여줍니다. GTI는 해당 악성코드의 침해 지표(IOCs), 탐지 규칙, 전술, 기법 및 절차(TTPs), 관찰된 활동, 관련 뉴스 및 분석, 그리고 관련 위협 행위자에 관한 종합적인 개요를 제공합니다.

![[그림 1]: GTI의 Beavertail 화면](https://static.wixstatic.com/media/0a412d_ec69a796fdef4a6c880fbe2ac271292f~mv2.png/v1/fill/w_980,h_828,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_ec69a796fdef4a6c880fbe2ac271292f~mv2.png)

Initial Triage

다온기술에서 북한 위협 행위자들을 추적하기 위한 Yara Rule를 통해서 Beavertail 활동이 증가하는것을 확인 하였고 이를 추적하던 과정에서 북한이 새롭게 도입한 기능 및 인프라에 대한 조사가 진행되었습니다. 아래 사진은 특정 Yara Rule이 캐치한 여러 Beavertail 사례를 보여주며, 이 중 일부는 GTI에 새롭게 제출된 샘플로, 신종 샘플의 등장 가능성을 시사합니다. 특히, 일부 샘플은 GTI 점수가 "1"로 나타나 AV 솔루션으로는 탐지가 어려울 가능성이 있음을 의미합니다.

![[그림 2]: GTI 속 Beavertail 관련 Telemetry](https://static.wixstatic.com/media/0a412d_91b108d8a3e448c0b61a5bbbb1bb6ef0~mv2.png/v1/fill/w_980,h_622,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_91b108d8a3e448c0b61a5bbbb1bb6ef0~mv2.png)

관심 대상 파일은 최신 샘플로, 해시값 f1665959c35a0d2d761e82dedcecb47511af5be84503989697d4e0f185357095로 식별됩니다. '관계(Relations)' 탭을 살펴본 결과, 이 샘플이 "test-main.zip"이라는 압축 파일의 일부임을 확인할 수 있었습니다. 이는 향후 공격을 위해 Beavertail 페이로드가 여전히 개발 중일 가능성을 시사합니다.

![[그림 3] 분석 대상 Beavertail](https://static.wixstatic.com/media/0a412d_8f6121d9094f4f8d831086429412868d~mv2.png/v1/fill/w_980,h_450,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_8f6121d9094f4f8d831086429412868d~mv2.png)

GTI에서 해당 압축 파일의 '관계(Relations)' 탭을 확인한 결과, 파일을 호스팅하는 GitHub 계정과의 연관성이 드러났습니다. 이 연결은 위협 행위자의 진화하는 인프라에 오픈 소스 플랫폼이 통합되고 있음을 추가적으로 입증합니다.

![[그림 4]: TA의 Github 발견](https://static.wixstatic.com/media/0a412d_f7b371831c40425fbd7823e251ad12d8~mv2.png/v1/fill/w_889,h_139,al_c,q_85,enc_avif,quality_auto/0a412d_f7b371831c40425fbd7823e251ad12d8~mv2.png)

![[그림 5]: TA Github의 Main Page](https://static.wixstatic.com/media/0a412d_7de4b8ba26544e2e9cfb91ef649a0093~mv2.png/v1/fill/w_980,h_384,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_7de4b8ba26544e2e9cfb91ef649a0093~mv2.png)

추가로, 해당 파일들과 beavertail 페이로드는 보고서 작성 기준 5시간 전에 커밋된 것으로 확인되었습니다. 또한 'TeamSpirit0627'과의 연관 관계도 발견되었는데, 이는 최근 DPRK 보고서에서 언급한 전형적인 DPRK 원격 근무자 GitHub 프로필로 고객에게 제공되고 있습니다. 해당 보고서에서는 GitHub 관련 디지털 자료를 광범위하게 분석하여 북한 IT 인력이 사용하는 정교한 운영 방식을 다루었습니다. 아울러, 북한 IT 인력의 GitHub 프로필을 통해 피벗팅 기법으로 위조된 이력서, 재무 기록, 운영 방식 등 다양한 민감한 정보를 얻을 수 있었습니다.

![[그림 6]: 해당 BeaverTail 호스팅 계정의 연결 관계](https://static.wixstatic.com/media/0a412d_09662389475a4cd7a6bf2b9d4f9fbd2b~mv2.png/v1/fill/w_980,h_563,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_09662389475a4cd7a6bf2b9d4f9fbd2b~mv2.png)

![[그림 7] 전형적인 DPRK Remote Worker의 Github 프로필](https://static.wixstatic.com/media/0a412d_38e403f810114f6b80cc2f9d56429885~mv2.png/v1/fill/w_980,h_604,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_38e403f810114f6b80cc2f9d56429885~mv2.png)

Repo Triage

이번 샘플의 Beavertail 코드는 logo.png 파일 내에 숨겨져 있습니다 (그림 8). 이는 이전 구현 방식과 다른 접근으로, 과거 위협 행위자들이 보통 무해해 보이는 JavaScript 파일의 오른쪽 부분에 페이로드를 은밀히 숨겼던 방식과 대비됩니다 (그림 9). 다만, 이번 페이로드가 아직 개발 중이라는 점은 전술의 변화. 즉, JS 파일 대신 이미지 파일을 활용하는 방식으로의 전환을 시사할 수 있습니다. 아래는 전통적인 페이로드 삽입 방식의 예시입니다.

![[그림 8]: png 파일 속 Beavertail 코드](https://static.wixstatic.com/media/0a412d_09a81a72fefd4002942325f1506a852b~mv2.png/v1/fill/w_980,h_219,al_c,q_85,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_09a81a72fefd4002942325f1506a852b~mv2.png)

![[그림 9]: 이전 Beavertail 구현 방식](https://static.wixstatic.com/media/0a412d_00af5ff09b4a40be9cb455b7e67ccef7~mv2.png/v1/fill/w_980,h_970,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_00af5ff09b4a40be9cb455b7e67ccef7~mv2.png)

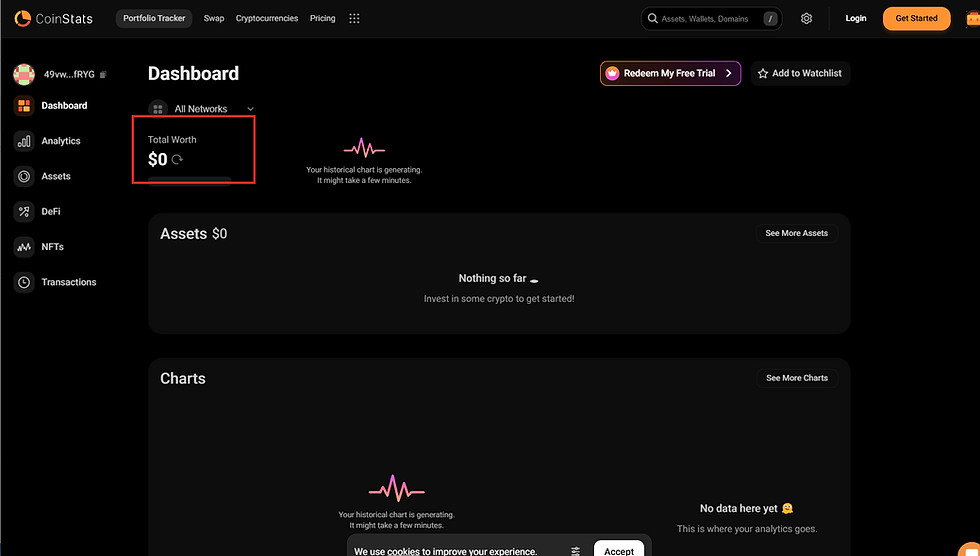

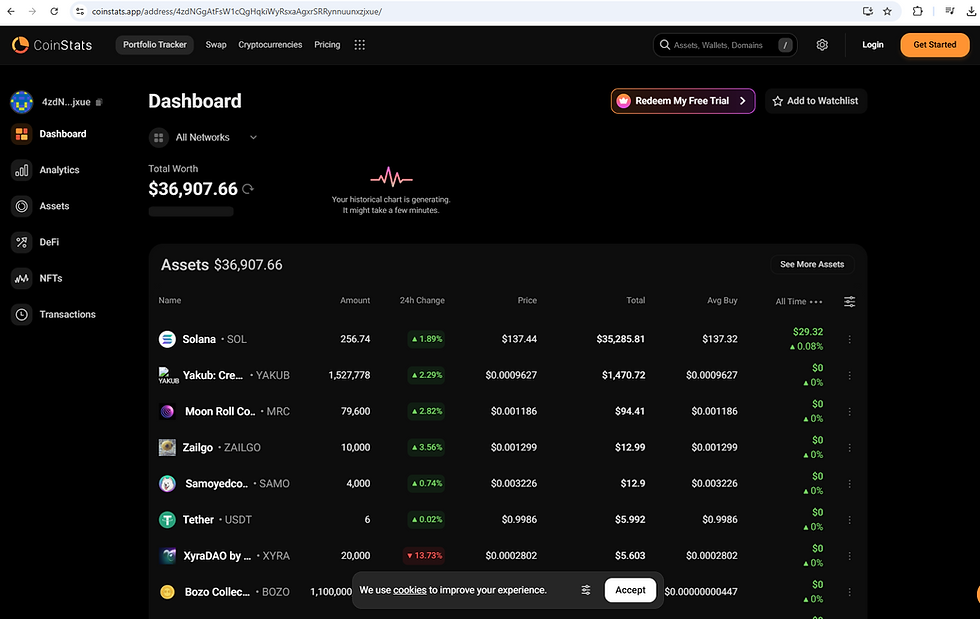

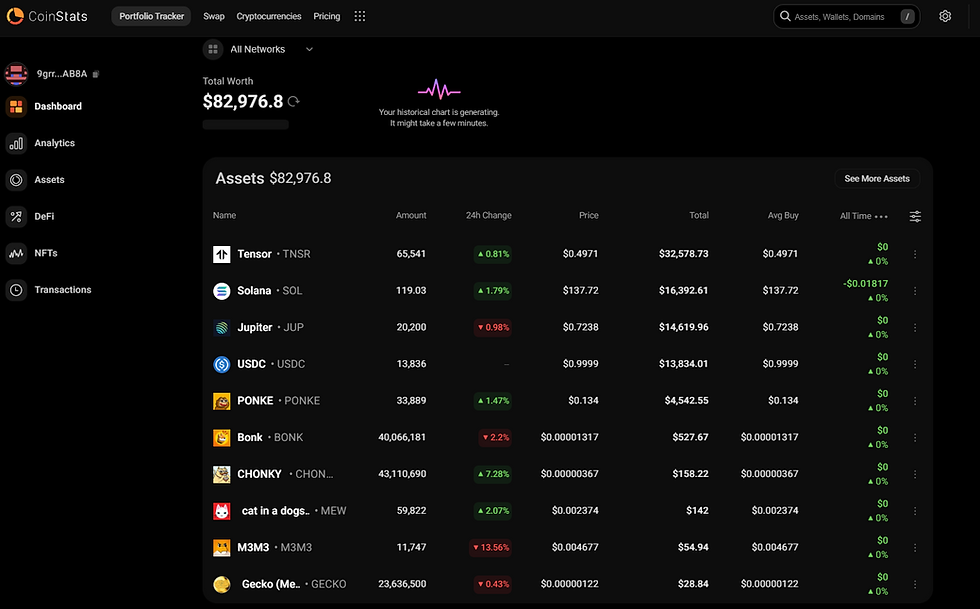

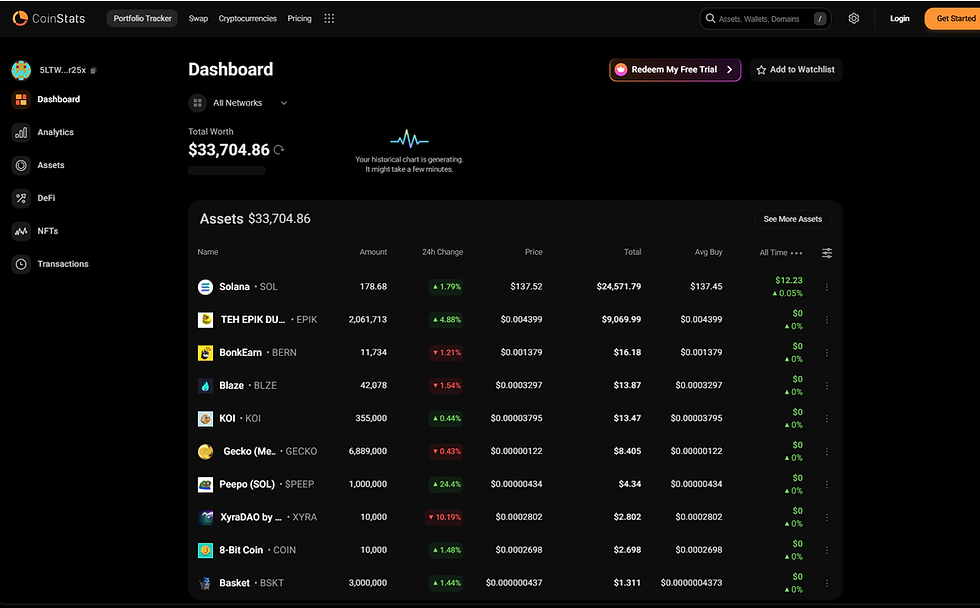

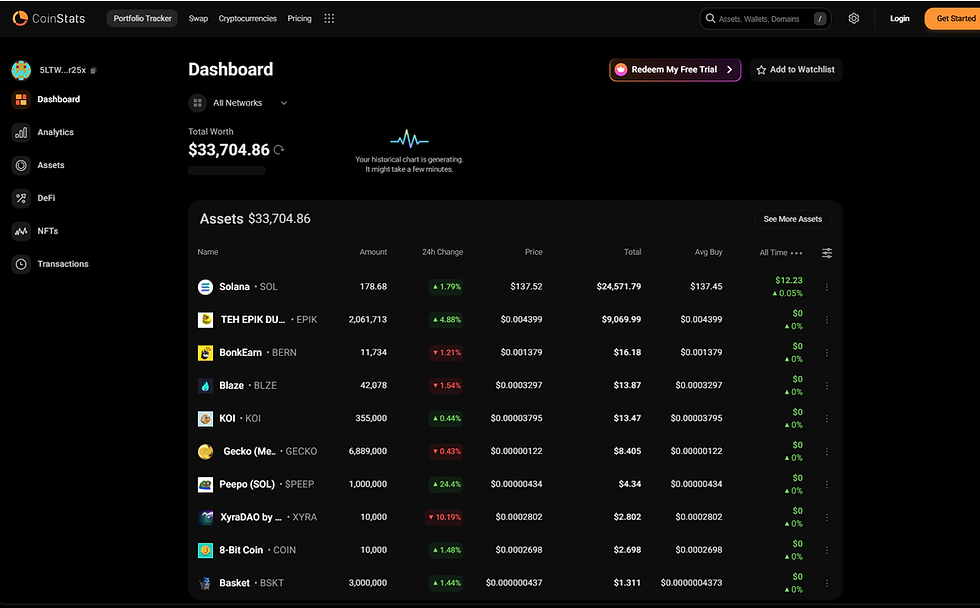

또한, "wallet.csv"라는 흥미로운 파일을 확인했으며, 이 보고서 작성 시점을 기준으로 해당 지갑들이 약 $153,611(223,129,071원)의 추정 가치를 보유하고 있음을 나타냅니다. 최근 Bybit에서 발생한 북한 관련 암호화폐 해킹 사건을 감안할 때, 암호화폐 지갑과 주소들을 면밀히 모니터링하는 것이 매우 중요합니다. 이러한 자산 추적은 잠재적인 미래 해킹 사건과의 연관성을 파악하는 데 도움이 될 뿐만 아니라, 위협 행위자의 재정 운영에 관한 유용한 인사이트도 제공합니다.

![[그림 10]: TA의 wallet 발견](https://static.wixstatic.com/media/0a412d_7d87f33c65fb4f428df14bd93c51dceb~mv2.png/v1/fill/w_980,h_340,al_c,q_85,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_7d87f33c65fb4f428df14bd93c51dceb~mv2.png)

49vwyQ9hT8p5kxZ7DutXWUjX4vHBALrS5wAxpr2ZfRYG

4zdNGgAtFsW1cQgHqkiWyRsxaAgxrSRRynnuunxzjxue

9grrSLfZ5S1cosQh9uGxAvrf6ZDPnJqA7R4CKMXfAB8A

2JkinR8V1RjX71tjWqd1eZR7dYBfb3MUSXzmLhYGcjE8

5LTWnNEBtprPvfjsmaKMYLU48FgVv9UvC4SzLJgDr25x

또한, 이더리움 지갑들도 확인되었으나, 보고서 작성 시점에서는 잔액이 없는 것으로 나타났습니다.

![[그림 16]: Ethereum Wallet](https://static.wixstatic.com/media/0a412d_7cf6fd92db9e48a59c241179a76b8111~mv2.png/v1/fill/w_980,h_262,al_c,q_85,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_7cf6fd92db9e48a59c241179a76b8111~mv2.png)

GitHub repo 내의 endpoint.txt 파일에서 QuickNode에 대한 언급이 확인되었습니다. QuickNode는 이더리움, 솔라나 등 다양한 블록체인 네트워크에 빠르고 안정적인 접근성을 제공하는 인프라 공급업체로, API, RPC 엔드포인트 및 WebSocket 연결과 같은 핵심 서비스를 제공하여 블록체인 네트워크와의 효율적이고 원활한 상호작용을 가능하게 합니다. 현재 해당 URL의 정확한 용도는 아직 파악되지 않았습니다. 다만, 잠재적인 악의적 사용 가능성을 인지하여 추가 피해를 예방하기 위하녀 QuickNode 측에 선제적으로 공유하였습니다.

<https://magical-cosmopolitan-telescope.solana-mainnet.quiknode.pro/ab49c928147e222db8a0349c367b50448eee9f6d/>

wss://magical-cosmopolitan-telescope.solana-mainnet.quiknode.pro/ab49c928147e222db8a0349c367b50448eee9f6d/ |

AI 생성 이미지들이 위조된 회사 로고 제작에 활용되고 있는 것으로 보이며, 이는 정교한 social engineering 공격을 지원하기 위해 겉모습에 합법성을 부여하려는 의도로 해석됩니다.

![[그림 18]: AI 회사 로고](https://static.wixstatic.com/media/0a412d_7cf5f3b861fb4b07951f6673ecc3f645~mv2.png/v1/fill/w_980,h_746,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_7cf5f3b861fb4b07951f6673ecc3f645~mv2.png)

![[그림 19]: AI 회사 로고](https://static.wixstatic.com/media/0a412d_b3de960fe6f34aacba3d9ffe3339ccf9~mv2.png/v1/fill/w_980,h_757,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_b3de960fe6f34aacba3d9ffe3339ccf9~mv2.png)

TeamSpirit0627

TeamSpirit0627 계정을 조사한 결과, 해당 위협 행위자가 2024년 12월 11일부터 사용자 계정을 추가해 왔으며, 각 계정에는 동일한 Beavertail 테스트 페이로드가 삽입되어 있음이 확인되었습니다. 약 109개의 계정이 이러한 특징을 보이고 있으나, 일부 계정이 삭제됨에 따라 정확한 총 계정 수는 다소 불확실합니다. 특히, 위협 행위자의 활동은 지난 며칠과 몇 주 동안 크게 강화된 것으로 나타났습니다.

특히, 해당 페이로드는 203줄에 불과하며 불완전해 보이고 여러 오류가 포함되어 있습니다. 이는 아직 개발 중임을 시사하며, 새로운 TTP가 추가되는 등 전술이 진화하고 있음을 암시합니다. 그러나 12월 11일 첫 신규 계정 도입 이후 지난 4개월 동안 페이로드는 거의 변화가 없었으며, 이로 인해 예상되던 개발 진행 상황에 대해 의문이 제기됩니다.

![[그림 21]: VsCode 속에 해당 페이로드](https://static.wixstatic.com/media/0a412d_ec9c50b800354b5fbe925ec313f24f21~mv2.png/v1/fill/w_980,h_542,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_ec9c50b800354b5fbe925ec313f24f21~mv2.png)

아래 이미지는 최신 계정의 페이로드(왼쪽)와 12월 11일 최초 계정의 페이로드(오른쪽)를 비교한 것입니다.

![[그림 22] 최신 (왼쪽) vs 최조 페이로드 (오른쪽) 비교](https://static.wixstatic.com/media/0a412d_6f4bf90e62484b91a0ee99397088471c~mv2.png/v1/fill/w_980,h_550,al_c,q_90,usm_0.66_1.00_0.01,enc_avif,quality_auto/0a412d_6f4bf90e62484b91a0ee99397088471c~mv2.png)

Summary

북한(Beavertail) 악성코드에 대한 조사 결과, 몇 가지 주목할 만한 발전 사항들이 드러났습니다.

최근 텔레메트리 상에서는 GitHub에 신규 샘플들이 호스팅되며 Beavertail 활동의 급증이 관찰되고 있습니다. 해시값 f1665959c35a0d2d761e82dedcecb47511af5be84503989697d4e0f185357095로 식별된 최신 관심 파일은 “test-main.zip” 압축 파일의 일부로, 이전에 악성 코드가 JavaScript 파일 내에 숨겨졌던 방식과 달리 logo.png 파일에 저장되어 있는 것이 특징입니다.

Google Threat Intelligence(GTI) 분석 결과, 일부 샘플은 최근에 제출되었으며 낮은 GTI 점수는 전통적인 안티바이러스 솔루션을 우회할 가능성이 있음을 시사합니다. 또한, “wallet.csv” 파일은 암호화폐 지갑이 약 $153,611(223,129,071원)의 가치를 보유하고 있음을 보여주며, 빈 이더리움 지갑의 존재는 이들 운영의 재정적 측면을 부각시킵니다. 추가로, endpoint.txt 파일에는 QuickNode에 대한 언급이 포함되어 있으나, 해당 URL의 정확한 역할은 아직 명확하지 않아 잠재적 오용 가능성에 대해 공급업체와 협의 중입니다.

TeamSpirit0627 계정 조사 결과, 위협 행위자는 2024년 12월 11일부터 약 109개의 사용자 계정을 추가하며 동일한 Beavertail 테스트 페이로드를 삽입한 것으로 나타났습니다. 최근 위협 행위자의 활동이 강화되었음에도 불구하고, 페이로드 자체는 지난 4개월 동안 거의 변화가 없으며 203줄의 오류가 많은 코드로 구성되어 있습니다. 이러한 정체 현상은 관련 인프라와 계정 확장과 대비되어, 개발 전략의 변화 또는 운영상의 문제를 시사할 수 있습니다. 또한, AI 생성 이미지와 위조된 로고의 사용은 사회공학 공격의 정교함을 높이고 합법성의 외관을 부여하기 위한 노력으로 해석됩니다.

이와 같은 결과는 최신 사이버 위협 인텔리전스(CTI) 관행을 유지하는 것이 신흥 위협에 선제적으로 대응하고 완화하는 데 필수적임을 재확인시켜 줍니다.

wallets: 0xA33d159Be1Bb7f094Baa2cfb4a5f6f9ac72D77CE, 0x3e40068ceDbD68C2E7f414B2f8B923Dfaea5bd8e, 0xb072BA66351Ce96E58B3bede734dD90408e674B4 5LTWnNEBtprPvfjsmaKMYLU48FgVv9UvC4SzLJgDr25x 2JkinR8V1RjX71tjWqd1eZR7dYBfb3MUSXzmLhYGcjE8 9grrSLfZ5S1cosQh9uGxAvrf6ZDPnJqA7R4CKMXfAB8A 4zdNGgAtFsW1cQgHqkiWyRsxaAgxrSRRynnuunxzjxue 49vwyQ9hT8p5kxZ7DutXWUjX4vHBALrS5wAxpr2ZfRYG Beavertail Payload: f1665959c35a0d2d761e82dedcecb47511af5be84503989697d4e0f185357095 QuickNode: <https://magical-cosmopolitan-telescope.solana-mainnet.quiknode.pro/ab49c928147e222db8a0349c367b50448eee9f6d/> wss://magical-cosmopolitan-telescope.solana-mainnet.quiknode.pro/ab49c928147e222db8a0349c367b50448eee9f6d/ |

💡

다온기술은 CTI를 통해서 공격자들의 TTP를 조사함으로써 고객의 필요에 따라 알맞은 방아태세를 잡을 수 있도록 격주로 보고서를 발행하고 있습니다. 보고서 외에 유행 중인 악성코드에 대한 탐지룰도 같이 제공되며 교육 세션도 분기 1회 준비되어 있으니 많은 관심 부탁 드립니다.

GTI Hands-on Workshop 신청하기

댓글